Come ti rubo le credenziali della rete Microsoft con un PDF

Basta aprire il documento perché l’hash delle credenziali sia inviato a un server esterno. E il trucco funziona con qualsiasi reader…

L’ennesima vulnerabilità che gira intorno alla possibilità di rubare le credenziali NTLM (il sistema di autenticazione utilizzato nelle reti locali Microsoft) si basa questa volta sull’invio di documenti in formato PDF.

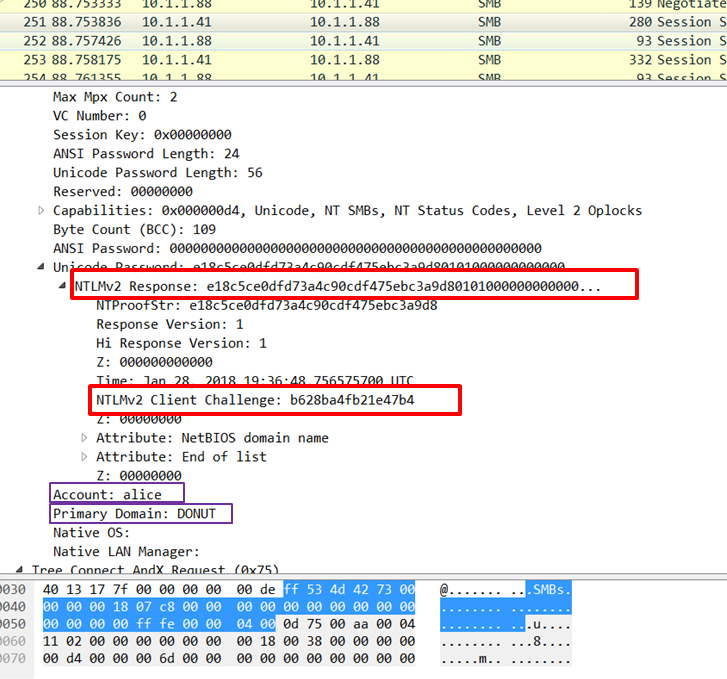

Come spiegano i ricercatori di Check Point in un report pubblicato sul sito della società di sicurezza, per “sniffare” le credenziali di un PC Windows è sufficiente inviare un file PDF costruito ad arte che consente al pirata informatico di ottenere l’hash delle credenziali stesse.

Secondo i ricercatori, una volta ottenuto l’hash ci vuole poco (pochissimo) per risalire alle credenziali originali e ottenere così libertà d’azione nella rete locale.

Il trucchetto utilizzato è quello che abbiamo già visto in altre vulnerabilità simili (per esempio quella che riguardava Outlook) e sfrutta sempre lo stesso sistema: il documento contiene un elemento attivo che avvia un collegamento a un server SMB esterno.

Visto che Windows è progettato per inviare l’hash delle credenziali al momento del collegamento, chi controlla il server ottiene i dati che gli servono.

A differenza di quanto accade con altre vulnerabilità simili, però, la vulnerabilità non impatta su un singolo software, ma su tutti i reader in grado di leggere il formato PDF.

Peggio ancora, lo sviluppatore del PDF reader più popolare del pianeta (cioè Adobe) non considera la vulnerabilità come un problema.

Nel report pubblicato da Check Point si legge infatti che la risposta di Adobe alla loro segnalazione è stata la seguente: “L’anno scorso Microsoft ha introdotto un’impostazione opzionale di sicurezza che consente di disabilitare il sistema di autenticazione NTLM SSO per risorse esterne. Considerata l’esistenza di questo strumento di mitigazione, non prevediamo di modificare Acrobat”.

per maggiori informazioni, contattaci

info@assitech.net